❓ 공격 개요

Reflected xss 공격 개요

> Reflected xss 공격은 요청메시지에 입력된 스크립트 코드가 즉시 응답 메시지를 통해 출력되는 취약점이다

> 공격자는 사용자가 Reflected XSS 공격에 유도될 수 있도록 이메일, 게시판, SNS 등 공격자가 링크를 남길 수 있는 곳이라면 어디든 피싱을 한다. 사용자가 공격자가 남겨놓은 악성 링크를 클릭하게 되면 공격 스크립트 코드가 삽입된 사이트로 이동하게 되고 입력된 스크립트가 반사되어 그대로 웹사이트에 출력된다.

💻 실습

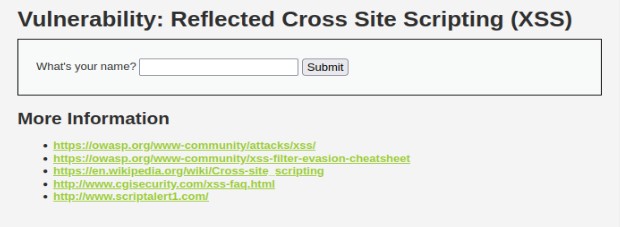

Reflected XSS 실습페이지의 메인이다

이름을 물어보는 폼이 표시되어있다

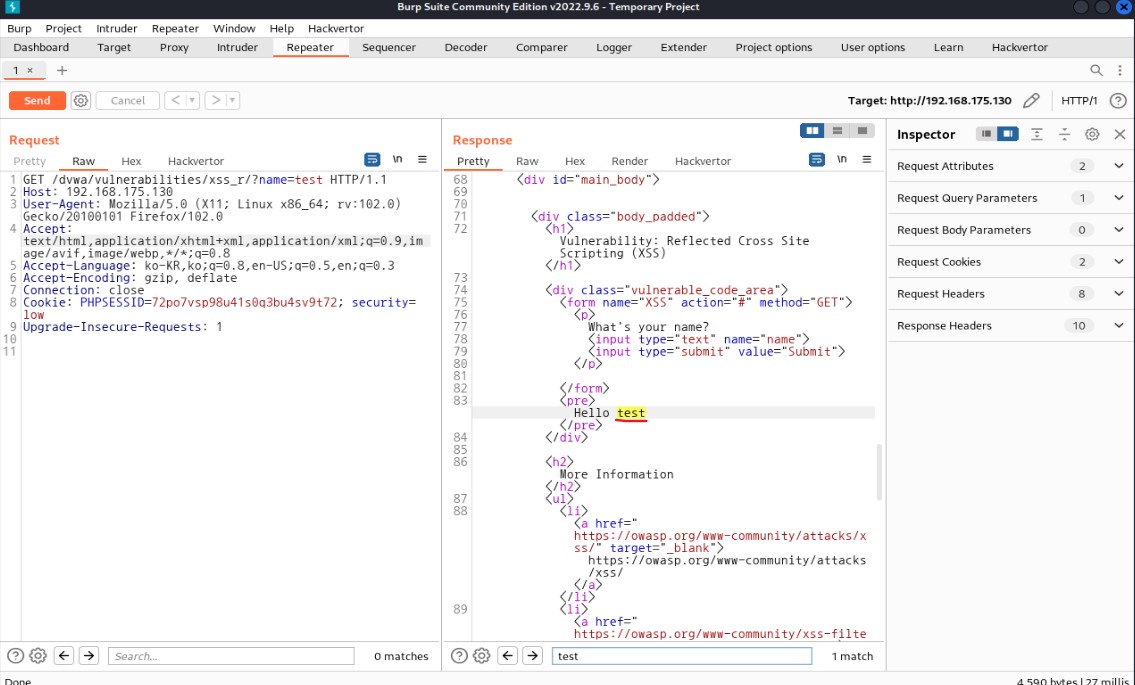

test를 입력해보자

Hello 뒤에 test 가 출력되었다.

이와 같이 사용자가 입력한 값을 그대로 출력하는경우 Reflected XSS 취약점을 의심해 볼 수 있다.

프록시 툴을 사용해 응답값을 확인해보자

이전의 DOM XSS 와는달리 사용자의 입력값이

응답값에 그대로 실리는걸 확인할 수 있다.

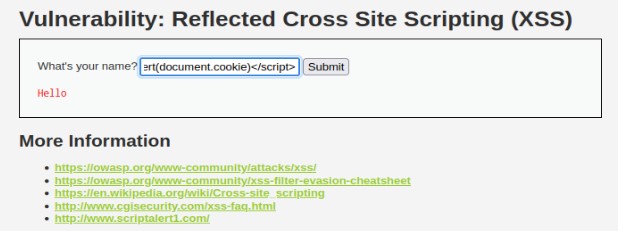

추가로 XSS 취약점이 존재하는지 확인해보자

<script>alert(document.cookie)</script>

을 입력해 쿠기값을 출력해보자

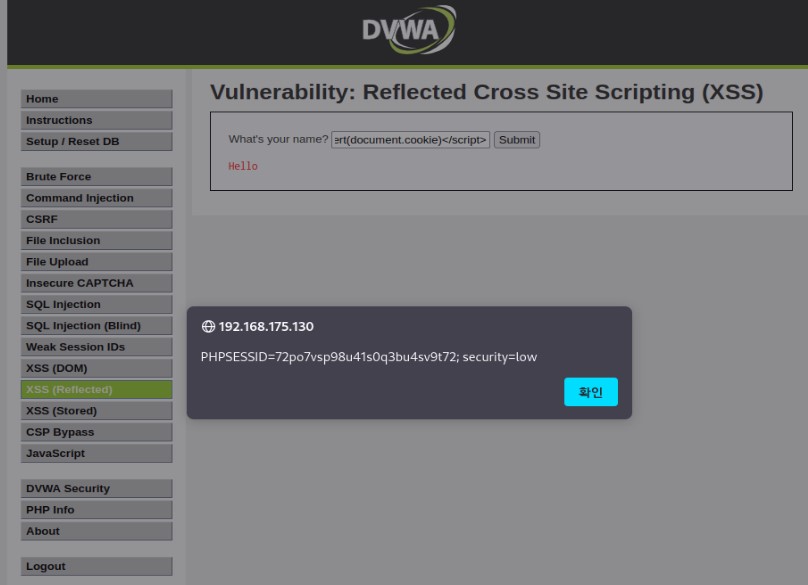

document.cookie 코드로 인해 쿠키의 값이 출력되는걸 확인할 수 있다

XSS 취약점이 존재한다

🔍 대응방안

'Web Hacking > DVWA' 카테고리의 다른 글

| [DVWA] - XSS (Stored) (0) | 2022.11.19 |

|---|---|

| [DVWA] - XSS(DOM) (0) | 2022.11.18 |

| [DVWA] - Weak Session IDs (0) | 2022.11.14 |

| [DVWA] - Blind SQL Injection (0) | 2022.11.13 |

| [DVWA] - SQL Injection (0) | 2022.11.12 |